Pages : 1

#1 Le 31/10/2014, à 00:42

- stephane.treboux

UEFI Extreme Privilege Escalation

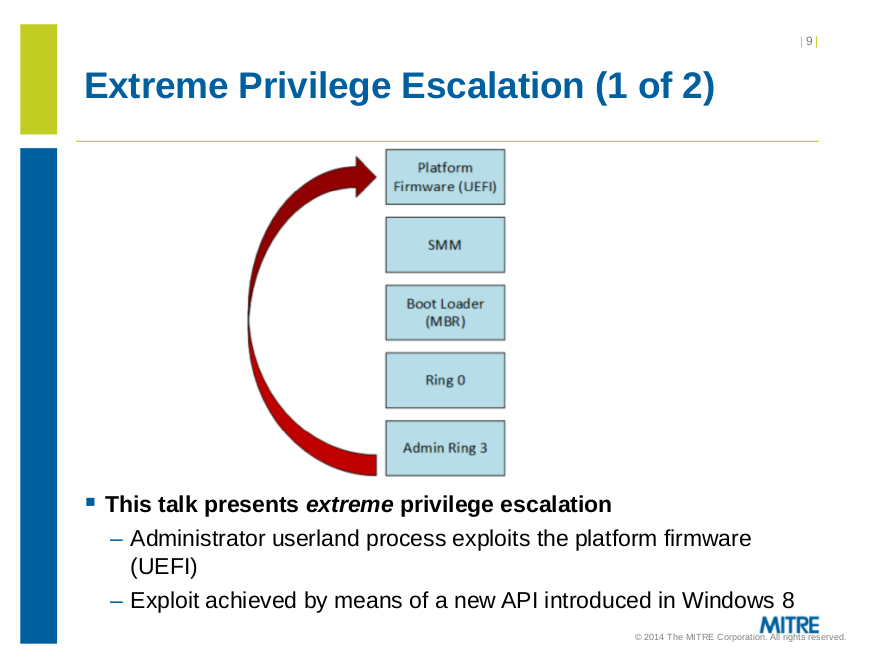

Un institut de sécurité américain, MITRE, a publié récemment deux failles critiques dans l'implémentation UEFI de référence d'Intel.

En gros des failles dans la vérification des signatures permettent à un virus ayant déjà accès au compte administrateur d'infecter le firmware UEFI.

Comme le firmware UEFI a le niveau de privilèges le plus élevé (au dessus de l'OS), le virus peut prendre le contrôle complet de la machine, y compris le hardware et les autres OS installés.

http://www.mitre.org/publications/techn … fi-systems

https://www.mitre.org/sites/default/fil … tation.pdf

MITRE n'a pas révélé les détails de la faille et pour le moment aucun virus exploitant la faille n'est connu.

D'autre part le compte administrateur doit être compromis avant de pouvoir exploiter la faille.

Microsoft ne permet l'accès à l'API UEFI compromise seulement depuis Windows 8 (SetFirmwareEnvironmentVariable) ; du coup WIndows 7 et antérieurs ne permettent pas d’exploiter la faille.

Concernant Linux je n'ai pas pu trouver d'informations. Si quelqu'un est au courant merci de poster !

Beaucoup de fabricants de carte mère sont probablement touchés par la faille dans la mesure où ils ont copié l'implémentation UEFI de référence d'Intel.

Certains ont modifié l’implémentation UEFI de référence et ne sont pas touchés ; c'est le cas d'ASUS (je me suis renseigné pour ma carte mère) :

No updates are required for any ASUS motherboard.

ASUS takes security extremely seriously and the only motherboard series that are subject to this issue are ASUS X99 series, which was pre-patched prior to the X99 series launch. All other ASUS motherboards are not susceptible to this vulnerability due to a different UEFI design.

HP et Lenovo sont concernés par la faille et ont publié des mises à jour UEFI qu'il est fortement conseillé d'utiliser.

Dernière modification par stephane.treboux (Le 31/10/2014, à 09:56)

#2 Le 31/10/2014, à 00:49

- stephane.treboux

Re : UEFI Extreme Privilege Escalation

Page d'information de Lenovo :

http://support.lenovo.com/us/en/product … /uefi_edk2

Page d'information de HP :

https://h20564.www2.hp.com/portal/site/ … -c04393276

Page d'information de Fujitsu :

http://www.fujitsu.com/fts/products/ser … -uefi.html

Dernière modification par stephane.treboux (Le 31/10/2014, à 09:57)

#3 Le 31/10/2014, à 01:06

- stephane.treboux

Re : UEFI Extreme Privilege Escalation

Manifestement le noyau Linux permet déjà les "capsule updates" qui sont la porte vers l'exploitation de la faille UEFI :

http://www.uefi.org/sites/default/files … .%2021.pdf

Many UEFI features are available at OS runtime

• Boot Order (efibootmgr)

• Capsule (system & peripheral firmware)

• Certificate Revocation (Secure Boot dbx)

Runtime variable access can have major issues

• Samsung bricking, Capsule buffer overflow, ...

Ironiquement il est fait allusion au risque lié au mécanismes de MAJ UEFI de l'OS...

Dernière modification par stephane.treboux (Le 31/10/2014, à 09:58)

#4 Le 31/10/2014, à 10:58

- Compte supprimé

Re : UEFI Extreme Privilege Escalation

No updates are required for any ASUS motherboard.

ASUS takes security extremely seriously and the only motherboard series that are subject to this issue are ASUS X99 series, which was pre-patched prior to the X99 series launch.

Pourquoi ils ont pas fait remonter la faille et le patch à Intel ? ![]()

#5 Le 31/10/2014, à 22:09

- stephane.treboux

Re : UEFI Extreme Privilege Escalation

stephane.treboux a écrit :No updates are required for any ASUS motherboard.

ASUS takes security extremely seriously and the only motherboard series that are subject to this issue are ASUS X99 series, which was pre-patched prior to the X99 series launch.Pourquoi ils ont pas fait remonter la faille et le patch à Intel ?

Je pense que les développeurs d'ASUS n'étaient pas au courant. Ils ont juste eu de la chance et n'ont pas utilisé l'implémentation d'Intel pour cette API. Sinon la toute récente série X99 (Haswell-E) n'aurait pas été touchée par le bug.

Dernière modification par stephane.treboux (Le 31/10/2014, à 23:24)

#6 Le 31/10/2014, à 23:21

- Compte supprimé

Re : UEFI Extreme Privilege Escalation

De ce que je comprends, ils disent que la X99 a été patchée pour ce bug non ? Mais "avant son lancement" ?

#7 Le 31/10/2014, à 23:28

- stephane.treboux

Re : UEFI Extreme Privilege Escalation

Une explication serait qu'Asus a copié le code compromis venant d'Intel uniquement pour l'UEFI des cartes X99 et a été informé du bug avant le lancement.

Du coup le firmware a pu être corrigé pendant le développement et les versions du firmware contenant la faille n'ont jamais été en circulation.

#8 Le 01/11/2014, à 22:34

- Compte supprimé

Re : UEFI Extreme Privilege Escalation

Du coup le seul moyen de se protéger de ce truc est de flasher l'UEFI ?

Aussi, la faille est pas si grave vu qu'elle nécessite de compromettre un compte admin, de toute façon vu qu'on a ça on fait ce qu'on veut du PC.

#9 Le 02/11/2014, à 13:54

- stephane.treboux

Re : UEFI Extreme Privilege Escalation

Du coup le seul moyen de se protéger de ce truc est de flasher l'UEFI ?

Aussi, la faille est pas si grave vu qu'elle nécessite de compromettre un compte admin, de toute façon vu qu'on a ça on fait ce qu'on veut du PC.

Pour répondre à la première question :

Oui le seul vrai moyen de se protéger c'est de mettre à jour son UEFI.

En attendant de pouvoir mettre à jour son UEFI il serait souhaitable de pouvoir désactiver les APIs de l'OS qui donnent accès à la faille (dans Windows 8 et potentiellement dans Linux).

Pour répondre à la deuxième question :

(1) Il faut effectivement accéder aux compte administrateur pour infecter l'UEFI.

Mais cela peut être plus facile que tu ne le penses, surtout du fait que la cible n'est pas l'OS mais l'UEFI.

Par exemple un PC disposant d'un port USB ou d'un lecteur CD permettant le démarrage depuis CD ou USB peut être infecté.

Il suffit de démarrer un OS depuis le CD ou la clé USB et de faire les manipulations sur l'UEFI depuis cet OS.

Cela ouvre une porte d'accès par exemple à un PC avec un OS à jour installé sur une partition cryptée (qui ne peut pas être manipulé via une clé USB live).

(2) La portée des dégâts en cas d'infection est largement supérieure à celle d'un virus habituel.

Si le virus est bien écrit, il peut se prémunir contre une mise à jour de l'UEFI visant à l’éliminer puisque le mécanisme de mise à jour de l'UEFI fait partie de l'UEFI (soit interdire les mises à jour, soit se propager dans les mises à jours en les infectant à leur tour). La seule parade possible est alors de flasher la puce ROM UEFI sans démarrer la carte mère. Certaines cartes mère ont deux ROMs pour le cas où l'utilisateur corrompt son UEFI, peut-être que c'est une solution. Dans le pire des cas la carte mère est bonne à jeter. Pour comparaison un virus qui prend les droits administrateurs sur ton PC peut toujours être éliminé en formatant le disque et en réinstallant l'OS sur le même disque.

Dernière modification par stephane.treboux (Le 02/11/2014, à 14:23)

#10 Le 02/11/2014, à 14:47

- voxpopuli

Re : UEFI Extreme Privilege Escalation

Toutes ces infos sont très intéressante si l'on veut se faire un système anti vol (ça fait plusieurs jours que je réfléchis a un moyen de reprendre le contrôle a distance de tout périphérique volé y compris après formatage, sans installer un programme américain (tiers) et sans ouvrir la porte aux virus ni aux service secret).

« Si la destinée ne nous aide pas, nous l'aiderons nous même à se réaliser ! »

$Wold.Action.Boot();

Hors ligne

#11 Le 02/11/2014, à 15:54

- Compte supprimé

Re : UEFI Extreme Privilege Escalation

Toutes ces infos sont très intéressante si l'on veut se faire un système anti vol (ça fait plusieurs jours que je réfléchis a un moyen de reprendre le contrôle a distance de tout périphérique volé y compris après formatage, sans installer un programme américain (tiers) et sans ouvrir la porte aux virus ni aux service secret).

Toujours voir les choses du bon côté ![]()

Pages : 1