Pages : 1

#1 Le 19/03/2018, à 13:31

- Zelda4

Tableau de Filtrage DMZ

Salut,

J'espère que je poste dans la bonne section ![]()

J'ai un TP réseau à faire et j'ai beaucoup de mal pour cette question.

On me demande au début du TP ceci : Proposer un emplacement pour la DMZ au sein de l’infrastructure réseau de la mairie. Vous définirez également la liste des serveurs devant migrer vers la DMZ.

Ma réponse : Il faut tout simplement migrer tout le réseau interne de la mairie en DMZ et placer un serveur DMZ à coté du FireWall

Ensuite le plus dur est de faire un tableau de filtrage.

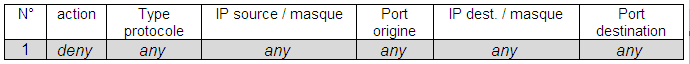

Voici la consigne : Définir les règles de filtrages basiques permettant aux internautes de consulter les informations stockées au sein de la DMZ et permettant de protéger le réseau interne de la mairie. Vous utiliserez le modèle suivant afin de définir vos règles.

Le schéma du réseau : https://image.noelshack.com/fichiers/20 … mairie.png

Ce que j'ai essayé de faire comme tableau de filtrage https://i.gyazo.com/c2a889dfb2e003cbcf6 … 183f70.png

Par contre je ne sais pas du tout remplir le reste du tableau : Les port origine et destination sont t-il les même ?

Les protocoles sont toujours le TCP ? Car je sais qu'il faut aussi filtrer les protocoles UDP mais je ne sais pas lesquelles...

En gros ce que j'ai compris c'est que le client internaute ne doit pas avoir accès au réseau interne d'où le deny pour toutes les IP du réseau interne, par contre le réseau interne doit avoir accès à internet et donc passer par l'adresse IP du modem SDSL mais après je ne sais pas du tout quoi faire...

Merci d'avance ![]()

Dernière modification par Zelda4 (Le 19/03/2018, à 13:39)

Hors ligne

#2 Le 19/03/2018, à 13:53

- Brunod

Re : Tableau de Filtrage DMZ

Salut,

J'espère que je poste dans la bonne section

J'ai un TP réseau à faire et j'ai beaucoup de mal pour cette question.On me demande au début du TP ceci : Proposer un emplacement pour la DMZ au sein de l’infrastructure réseau de la mairie. Vous définirez également la liste des serveurs devant migrer vers la DMZ.

Ma réponse : Il faut tout simplement migrer tout le réseau interne de la mairie en DMZ et placer un serveur DMZ à coté du FireWall

...Merci d'avance

Je pense que tu devrais commencer par revoir la définition et la fonction d'une DMZ...![]()

Windows est un système d'exploitation de l'homme par l'ordinateur. Linux, c'est le contraire...

39 pc linux convertis

Hors ligne

#3 Le 19/03/2018, à 14:17

- Zelda4

Re : Tableau de Filtrage DMZ

Ok j'ai refait ma réponse ![]() : Il faut créer un sous-réseau DMZ séparé du réseau local et isolé de celui-ci. Ce sous-réseau sera également isolé d'Internet par le pare-feu de la mairie. Le sous-réseau DMZ contiendra tout les serveurs de la mairie du réseau 192.168.0.0/26 : Serveur Intranet, Supervision,Authentification, Messagerie, DNS et NAS

: Il faut créer un sous-réseau DMZ séparé du réseau local et isolé de celui-ci. Ce sous-réseau sera également isolé d'Internet par le pare-feu de la mairie. Le sous-réseau DMZ contiendra tout les serveurs de la mairie du réseau 192.168.0.0/26 : Serveur Intranet, Supervision,Authentification, Messagerie, DNS et NAS

Est-ce correct ? ![]()

Dernière modification par Zelda4 (Le 19/03/2018, à 14:57)

Hors ligne

#4 Le 19/03/2018, à 19:13

- Brunod

Re : Tableau de Filtrage DMZ

Je pense que tu devrais encore relire ce qu'est et à quoi sert une dmz...

Wikipedia en anglais par exemple... https://en.wikipedia.org/wiki/DMZ_(computing)

Windows est un système d'exploitation de l'homme par l'ordinateur. Linux, c'est le contraire...

39 pc linux convertis

Hors ligne

#5 Le 20/03/2018, à 00:22

- Zelda4

Re : Tableau de Filtrage DMZ

Bon je crois que j'y presque ![]() :

:

Les serveurs DNS, Messagerie,Supervision et Authentification sont des serveurs du réseau interne qui ont besoin d'être accessibles de l'extérieur, leur créer un sous-réseau DMZ est approprié.

Ce sous-réseau se placera en tant que zone tampon entre le réseau local et le réseau internet.

J'espère que cette fois ci c'est la bonne ![]()

Dernière modification par Zelda4 (Le 20/03/2018, à 00:47)

Hors ligne

#6 Le 20/03/2018, à 07:23

- Brunod

Re : Tableau de Filtrage DMZ

Bon je crois que j'y presque

:

Les serveurs DNS, Messagerie,Supervision et Authentification sont des serveurs du réseau interne qui ont besoin d'être accessibles de l'extérieur, leur créer un sous-réseau DMZ est approprié.

Ce sous-réseau se placera en tant que zone tampon entre le réseau local et le réseau internet.J'espère que cette fois ci c'est la bonne

Non. Pourquoi diable veux-tu que ces serveurs du réseau interne soient accessibles de l'extérieur ?

La porte a deux sens : de dedans vers dehors; et vice-versa. Et tu contrôles chacun des sens. (Si ce n'est pas clair pour toi, tu vas galérer avec ta config firewall...)

Un serveur DNS local ne sert pas l'extérieur, une messagerie non plus à priori (sauf si travailleurs itinérants).

Il doivent avoir accès à l'extérieur, mais ne pas être joignables de l'extérieur.

Il n'ont donc rien à faire dans une DMZ qui est une zone du LAN accessible de l'extérieur mais cloisonnée.

Commence donc par lister les services, et donc les serveurs sur lesquels ils tournent, qui doivent être accessibles de l'extérieur. Ce sont ceux-là uniquement qui devront passer en DMZ.

D'après ce que je vois, la question est de savoir ce que fait le nas, petit appareil très polyvalent. S'il y a un serveur web, serveur ftp... c'est celui qui devra être accessible depuis internet. Un intranet, comme son nom l'indique, est interne mais pourrait éventuellement être accessible de l'extérieur aussi.

IRL si on me demande de réaliser cela, je commence par clarifier les services avec le demandeur.

Dernière modification par Brunod (Le 20/03/2018, à 07:36)

Windows est un système d'exploitation de l'homme par l'ordinateur. Linux, c'est le contraire...

39 pc linux convertis

Hors ligne

#7 Le 22/03/2018, à 13:12

- Zelda4

Re : Tableau de Filtrage DMZ

"IRL si on me demande de réaliser cela, je commence par clarifier les services avec le demandeur."

Voici toute la consigne en PDF pour t'aider : https://drive.google.com/open?id=12X6fa … -KVfuSz6oL

"Un serveur DNS local ne sert pas l'extérieur, une messagerie non plus à priori (sauf si travailleurs itinérants)."

Ah bon ? Je me demande qu'est-ce que c'est un serveur DNS local, car pour moi qui dit DNS dit Internet pour moi ![]()

Et pour le serveur messagerie, les utilisateurs vont lire leur mail qu'en local ? Car pareil pour moi messagerie ça veut dire message qui peuvent

être consultés par Internet ![]()

De plus selon la consigne le serveur NAS à été piraté donc vaut mieux le mettre qu'en interne à mon avis.

Donc il me semble qu'il y a les serveurs messagerie, DNS et Intranet à migrer en DMZ.

Je me trompe peut-être ![]()

Hors ligne

#8 Le 22/03/2018, à 17:29

- Brunod

Re : Tableau de Filtrage DMZ

Bon je ne vais pas te refaire tout un cours, je ne détaillerai qu'un exemple :

Un serveur DNS : https://www.culture-informatique.net/ce … rveur-dns/

Donc en clair quand tu cherches à accéder une url, le serveur DNS convertit l'url en ip pour savoir où ta requête doit être adressée.

Le DNS reçoit les infos des grands serveurs DNS qui sont constamment mis à jour sur le net.

Si tu veux accélérer le processus, tu peux créer un DNS local pour booster tes requêtes locales vers le net. Mais tu n'y mets pas tes données puisqu'elles proviennent d'internet. Si donc tu a un serveur DNS dans ton LAN (Local Area Network), il n'est donc à priori pas accessible d'internet (sauf cas particulier, genre VPN, mais je ne me souviens pas avoir vu de mention de VPN dans tes consignes précédentes ). C'est donc exactement comme avoir un bottin téléphonique : les données proviennent de l'extérieur mais le bottin est pour toi, chez toi, à l'intérieur et ne contient pas de données à toi.

Il doit donc sortir tout seul comme un grand pour se charger des données qu'il diffusera dans ton LAN. Il sera donc DANS le LAN et non accessible du dehors.

Idem pour la messagerie qui sert de boite postale locale et se connecte au serveur mail externe du FAI. Si tu consultes tes mails par internet, cela signifie donc que tu n'es déjà plus dans le LAN.

Si le NAS a été piraté, c'est qu'il était accessible en externe. Selon ce qu'il doit faire, c'est souvent un peu normal. Donc NAS ne veut rien dire, il faut voir quels sont les services qu'il tourne. S'il fait serveur web, il doit être accessible de dehors, de même pour FTP...

S'il fait serveur d'imprimante, serveur samba... à priori on le protège et il reste en LAN. S'il n'a pas de fonction élaborée, c'est juste un disque partagé sur le réseau.

Maintenant, tu es bien gentil mais tu ne m'aides pas en me donnant ta consigne de travail; c'est ton travail et je préfère me limiter à te donner un avis, distants, (les conseilleurs ne sont pas les payeurs ![]() ) alors que toi tu es en première ligne. Donc je peux me tromper, mais je te dis ce que j'en pense...

) alors que toi tu es en première ligne. Donc je peux me tromper, mais je te dis ce que j'en pense...

Quant tu auras déterminé les services qui doivent être accessibles de l'extérieur (je te fais confiance, tu choisis et je n'en reparlerai plus ![]() ) il faudra déterminer les ports à ouvrir.

) il faudra déterminer les ports à ouvrir.

Je viens de jeter un oeil sur ton premier post et le modèle que tu dois suivre est deny any.

Donc outre cette dernière règle, toutes les précédentes ne seront que des allow. Les deny que tu as notées ne serviront pas puisque tout sera deny par défaut.

Bon courage pour le travail. ![]()

Windows est un système d'exploitation de l'homme par l'ordinateur. Linux, c'est le contraire...

39 pc linux convertis

Hors ligne

Pages : 1