- Accueil

- » Forum

- » Serveurs

- » Règle IPTABLEs

Pages : 1

#1 Le 20/12/2018, à 10:50

- jeanan

Règle IPTABLEs

Hello à tous,

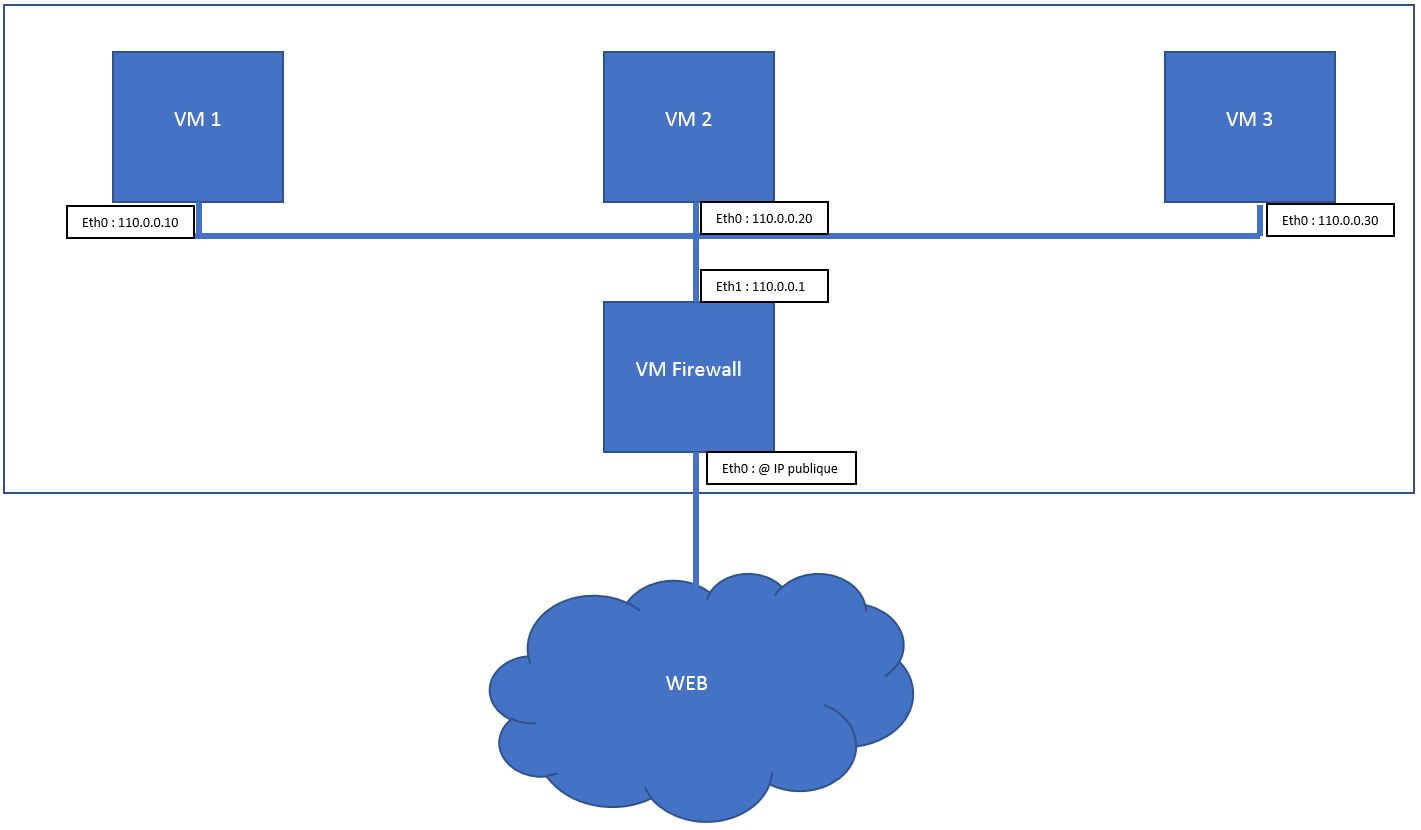

Comme vous pouvez le voir sur l'image, j'ai un serveur physique avec 4 VMs, dont une qui fait office de Firewall !!

J'aimerai que sur la VM 3 (par exemple), on puisse avoir accès au web. Pour être plus précis, j'ai installé Centreon (logiciel de supervision) et il faut télécharger des plugins. mais pour cela, il me faut un accès web.

quelle règle dois-je appliquer pour que seule la VM3 puisse avoir accès au web?

Merci de votre aide

Hors ligne

#2 Le 20/12/2018, à 11:20

- Shanx

Re : Règle IPTABLEs

Salut,

Je ne vais pas directement répondre à ta question.

Tu sembles avoir du mal avec les iptables (compréhensible, c'est parfois un peu arcane) : est-ce que tu as envisagé d'installer une distribution adapté sur ta VM Firewall ? J'ai par exemple entendu beaucoup de bien de PF Sense (jamais testée pour ma part), qui te permettra de gérer plus facilement (et graphiquement) le firewall.

Mes randos : grande traversées des Alpes, de l'Islande, de la Corse, du Japon (en vélo), etc.

Traversée des États-Unis à pied

Hors ligne

#3 Le 20/12/2018, à 11:47

- jeanan

Re : Règle IPTABLEs

Merci de ta réponse!! Alors non je ne connais pas PFsense.

A vrai dire, ces VM étaient gérées par une société extérieure. Nous avons repris le flambeau.

C'est Ubuntu 14.04.2 LTS qui est installé sur ces VM. Sur le firewall, il y a Openswan qui gère les connexions VPN.

Et donc, nous voulons faire de la supervision de process. J'ai donc installé Centreon et je voudrai que cette VM puisse accéder au web.

Il y a déjà des règles actives sur le firewall.

Et effectivement, les iptables sont pas faciles à digérer ![]()

Dernière modification par jeanan (Le 20/12/2018, à 11:49)

Hors ligne

#4 Le 20/12/2018, à 14:30

- Shanx

Re : Règle IPTABLEs

A vrai dire, ces VM étaient gérées par une société extérieure. Nous avons repris le flambeau.

Alors ma réponse était hors-sujet, désolé ![]()

Je ne suis pas très bon avec iptables (j'ai la chance de ne pas avoir à en faire). Une suggestion serait quelque chose comme ça :

iptables -A INPUT -p tcp -m tcp --dport 80 -s 110.0.0.30 -j ACCEPTMes randos : grande traversées des Alpes, de l'Islande, de la Corse, du Japon (en vélo), etc.

Traversée des États-Unis à pied

Hors ligne

#5 Le 20/12/2018, à 15:03

- jeanan

Re : Règle IPTABLEs

oooh non pas de problèmes!! Je n'étais pas assez clair dans mon premier post.

Alors j'ai intégré cette règle mais non!! Je l'avais déjà testé mais malheureusement aucun trafic.

voici mes règles actuelles dans l'INPUT

Chain INPUT (policy ACCEPT 0 packets, 0 bytes)

num pkts bytes target prot opt in out source destination

1 0 0 ACCEPT ah -- * * 0.0.0.0/0 0.0.0.0/0

2 2455 229K ACCEPT all -- * * 192.168.1.0/24 0.0.0.0/0

3 45723 9489K ACCEPT esp -- * * 0.0.0.0/0 0.0.0.0/0

4 4486 534K ACCEPT udp -- eth0 * 0.0.0.0/0 0.0.0.0/0 udp dpt:500

5 0 0 ACCEPT udp -- eth0 * 0.0.0.0/0 0.0.0.0/0 udp dpt:4500

6 170K 19M ACCEPT all -- eth0 * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

7 5371 172K ACCEPT icmp -- eth0 * 92.222.184.0/24 0.0.0.0/0

8 5371 172K ACCEPT icmp -- eth0 * 92.222.185.0/24 0.0.0.0/0

9 5371 172K ACCEPT icmp -- eth0 * 92.222.186.0/24 0.0.0.0/0

10 0 0 ACCEPT icmp -- eth0 * 92.222.186.0/24 0.0.0.0/0

11 5370 172K ACCEPT icmp -- eth0 * 167.114.37.0/24 0.0.0.0/0

12 0 0 ACCEPT tcp -- * * 110.0.0.30 0.0.0.0/0 tcp dpt:80Modération : merci d'utiliser les balises code (explications ici).

Dernière modification par cqfd93 (Le 20/12/2018, à 17:31)

Hors ligne

#6 Le 20/12/2018, à 16:46

- SLASHNOIR

Re : Règle IPTABLEs

Bonjour, as tu essayer ce et ou ces liens ?.

https://forum.ubuntu-fr.org/viewtopic.php?id=2026856

https://help.ubuntu.com/lts/serverguide … ll.html.fr

https://askubuntu.com/questions/1052919 … untu-18-04

https://www.visionduweb.eu/wiki/index.p … u_Iptables

https://openclassrooms.com/forum/sujet/ … untu-18-04

Fait ton choix,et dit nous si tu à réussit ou avancer ![]() .

.

Quand le taff est bien fait personne s'en remet .

Hors ligne

#7 Le 20/12/2018, à 19:19

- bruno

Re : Règle IPTABLEs

Bonjour,

Tu n'arriveras à rien en trifouillant la chaîne INPUT, qui par ailleurs semble réglée sur ACCEPT par défaut. Donc je ne comprends pas l'utilité des règles ACCEPT suivantes…

Les chaînes à régler sont plutôt FORWARD, POSTROUTING et PREROUTING (ta vm se comporte comme un routeur).

Je te laisse cherche la doc sur la configuration d'un routeur/pare-feu à deux interfaces réseau (je ne sais pas faire directement avec iptables).

#8 Le 20/12/2018, à 20:18

- diesel

Re : Règle IPTABLEs

Envoie-moi par message privé l'ensemble de tes règles et je te dirai quoi ajouter et quoi enlever (tu cliques sur mon pseudo et tu pourras m'envoyer un mail).

Amicalement.

Jean-Marie

Dernière modification par diesel (Le 20/12/2018, à 20:23)

Je déteste qu'on cherche à me faire passer pour un con, j'y arrive déjà très bien tout seul.

Le mort, il sait pas qu'il est mort ; c'est pour les autres que c'est dur.................... Pour les cons, c'est pareil.

Hors ligne

#9 Le 21/12/2018, à 10:25

- jeanan

Re : Règle IPTABLEs

Ce firewall gère également le VPN!!

Par exemple, la ligne 2 de l'INPUT nous permet de nous connecter en ssh depuis notre réseau local.

je continue de chercher, et si vous avez une ptite idée, je suis tjrs preneur.

Hors ligne

#10 Le 21/12/2018, à 11:00

- bruno

Re : Règle IPTABLEs

Je n'ai que de faibles compétences en matière d'iptables et tu es dans une configuration complexe : deux interfaces réseau physique + une pour le VPN et apparemment de l'IPSec. Avec tous les problème de routage, de redirections, etc.

Maintenant tu ne nous montres qu'un petit bout de tes règles. Et ces règles me paraissent idiotes (mais je peux me tromper).

Une politique ACCEPT par défaut pour la chaîne INPUT signifie que tout paquet qui ne correspond pas à l'une une des règles suivantes sera accepté. Écrire des règles ACCEPT après cette politique me paraît donc totalement inutile, et même stupide.

De toute façon cela va à l'encontre d'un principe de base en matière de sécurité qui consiste d'abord à tout interdire, puis à autoriser au cas par cas.

Pour le reste sur le principe il faut autoriser les paquets provenant de l'IP de vm3 en tcp vers les ports 80 et 443 à passer par l'interface eth1 et les rediriger vers l'interface publique eth0 (nat, POSTROUTING,FORWARD,…). Cela dépasse mes compétences en matière d'iptables mais je suis sûr qu'il y a pleins de docs la dessus sur le web

Dernière modification par bruno (Le 21/12/2018, à 11:01)

#11 Le 21/12/2018, à 18:36

- mazarini

Re : Règle IPTABLEs

Pour permettre aux VM de communiquer avec l'extérieur en replaçant l'ip privé par l'ip public :

iptables -t nat -A POSTROUTING -s 100.0.0.0/8 -o eth0 -j MASQUERADEPour autoriser les paquets de traverser (dans un fichier se terminant par ".conf" dans le répertoire /etc/sysctl.d

net.ipv4.ip_forward=1Pour tester sans rebooter :

sysctl net.ipv4.ip_forward=1C'est ce que je fais mais j'ai peut être oublié quelque chose.

Edit : remplacer 100.0.0.0/8 par 100.0.0.30 pour que seule la vm 3 ait accès à l'extérieur. Mais elle devraient toute avoir accès pour les mises à jour au moins.

Dernière modification par mazarini (Le 21/12/2018, à 18:39)

S'il existait une école de la politique, les locaux devraient être édifiés rue de la Santé. Les élèves pourraient s'habituer. (Pierre Dac)

Hors ligne

Pages : 1